| 关于WordPress远程命令执行高危漏洞通告 |

|

|

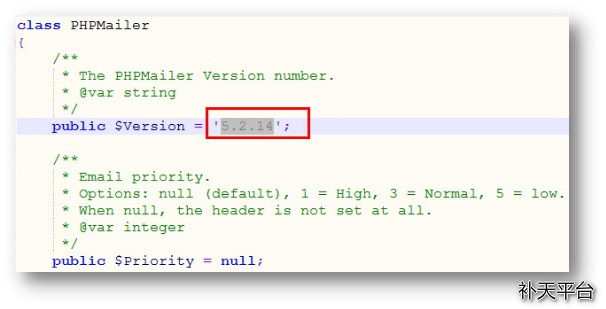

一、漏洞描述 WordPress是一款使用面极为广泛的Web个人信息发布平台。 WordPress的某些版本包含了已知存在远程命令执行的PHPMailer组件,远程攻击者可能利用默认开启的PHPMailer组件漏洞无需验证在系统上执行任意命令,从而完全控制用户系统。 目前关于此漏洞的技术细节和利用工具已经完全公开,鉴于WordPress极广泛的流行程度,相应的攻击活动可能泛滥,构成非常严重的现实威胁,强烈建议用户立即自查系统是否受漏洞影响,采取必要的应对措施。 威胁等级 高危 影响系统及版本 WordPress < 4.7.1 PHPMailer < 5.2.20 威胁类型 远程命令执行 验证方法 *检查WordPress系统中的PHPMailer版本: 打开wordpress/wp-includes/class-phpmailer.php文件,定位到如下的代码段:

检查上图红框里的版本号,如果小于5.2.20版本,则系统受漏洞影响,请立即采取应对措施。 二、临时处理方案 如果短期内无法升级WordPress系统,请在系统后台暂时关闭系统的邮件发送功能。 修复建议 WordPress已经在最新版本的软件中修复此漏洞,同时修补了一些其他的重要漏洞,强烈建议用户立即升级。 参考链接 http://bobao.360.cn/news/detail/4146.html |

|

Copyright © 2014 East China University Science and Technology. All rights reserved 版权所有 © 2014 华东理工大学信息化办公室 |