| 【漏洞预警】Windows远程桌面高危漏洞(CVE-2019-0708) |

|

|

2019年5月14日,微软发布了5月安全更新补丁,其中包含一个RDP(远程桌面服务)远程代码执行漏洞的补丁更新,对应CVE编号:CVE-2019-0708,相关信息链接: https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2019-0708 根据公告,该漏洞存在于Windows比较老的版本中,主要包括:Windows 7、Windows Server 2008和更老的Windows XP、Windows Server 2003系统,如果这些系统开启远程桌面服务,默认监听端口TCP 3389,未安全更新容易受到攻击。 根据微软MSRC公告,该漏洞如被恶意利用可能被开发成类似2017年爆发的WannaCry蠕虫型快速自动快速传播病毒,建议及时安装更新补丁,相关信息连接:

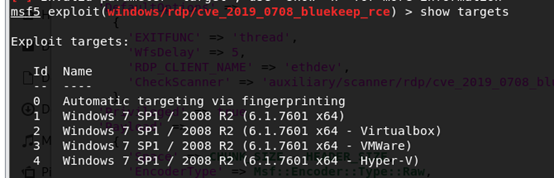

【更新说明】 最近有人在github上的metasploit-framework漏洞利用框架工具平台,提交了针对64位Windows 7和Windows Server 2008 R2(只有64位)版本利用的EXP代码,利用代码目标指纹包括以下:

于Windows Server 2008 R2,需要修改注册表项以通过RDPSND通道启用heap grooming进行堆利用,虽然目前版本只有Windows 7和2008 R2,但作者在Todo中已经计划开发针对XP和2003等更多操作系统版本的利用代码,建议及时安装更新补丁。 除了: Windows 7 x64 (所有SP版本) Windows 2008 R2 x64 (所有SP版本) 未来这些版本都可能被开发出利用代码: Windows 2000 x86 (所有SP版本) Windows XP x86 (所有SP版本) Windows 2003 x86 (所有SP版本) Windows 7 x86 (所有SP版本) 利用代码支持的目标: https://github.com/rapid7/metasploit-framework/pull/12283/files

【影响范围】 RDP漏洞(CVE-2019-0708)影响Windows Server 2008 R2以前版本,Windows XP、Windows Server 2003微软本来已不再公开提供安全更新补丁,但基于漏洞的严重性,微软此次例外提供了XP和2003的补丁更新,受影响的系统列表如下: Windows 7 for 32-bit Systems Service Pack 1 Windows 7 for x64-based Systems Service Pack 1 Windows Server 2008 for 32-bit Systems Service Pack 2 Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation) Windows Server 2008 for Itanium-Based Systems Service Pack 2 Windows Server 2008 for x64-based Systems Service Pack 2 Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation) Windows Server 2008 R2 for Itanium-Based Systems Service Pack 1 Windows Server 2008 R2 for x64-based Systems Service Pack 1 Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation) Windows XP SP3 x86 Windows XP Professional x64 Edition SP2 Windows XP Embedded SP3 x86 Windows Server 2003 SP2 x86 Windows Server 2003 x64 Edition SP2

【修复建议】 Windows 7、Windows Server 2008补丁下载: https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2019-0708 Windows XP、Windows Server 2003补丁下载: https://support.microsoft.com/zh-cn/help/4500705/customer-guidance-for-cve-2019-0708 针对 RDP(远程桌面)的安全运营建议: 1.如果需要开启远程桌面进行系统管理,建议防火墙或IP安全策略限制来源IP,即只允许指定IP访问; 2.启用本地安全策略(账户启用本地安全策略(账户-密码策略),建议开启必须符合复杂性密码策略),建议开启必须符合复杂性要求和长度最小值,以及启用账户锁定阀; 3.考虑使用双因素身份验证措施,比如启动态Key方式; 4.保持系统安全更新补丁为最状态,远程桌面协议(RDP)为内核服务,安装安全更新补丁后需要重启系统生效; 5.开启系统日志记录或网络安全设备对访问该端口的源IP进行记录和存档,以便预警分析其入侵企图; 6.考虑在核心交换机部署流量分析设备,发现对在核心交换机部署流量分析设备,发现对RDP端口暴力破解密码的攻击行为,及时对攻击IP做限定访问的策略。 |

|

Copyright © 2014 East China University Science and Technology. All rights reserved 版权所有 © 2014 华东理工大学信息化办公室 |