| phpStudy Nginx文件解析漏洞风险提示 |

|

|

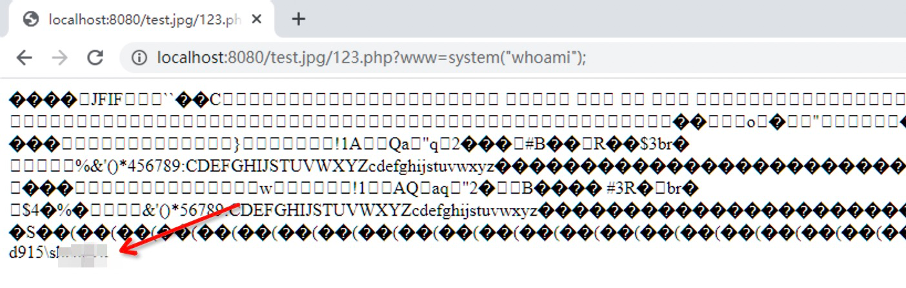

【漏洞预警】phpStudy Nginx文件解析漏洞风险提示 【漏洞公告】 2020年9月2日,phpStudy(小皮面板)官方论坛发布了phpStudy V8.1.0.7之前Windows版本中,存在Nginx文件解析漏洞的安全补丁公告,相关链接:https://www.xp.cn/wenda/50191.html 根据描述,phpStudy V8.1.0.7之前Windows版本中,自带的Nginx + PHP FastCGI组合存在不安全配置的,古老的文件解析漏洞,恶意攻击者可以利用该漏洞结合网站其他文件上传功能进行PHP代码执行,从而获得通过上传带有Webshell代码的图片文件即可直接执行PHP代码的效果,建议部署有该面板的用户尽快更新到漏洞修复的版本。 【影响范围】 phpStudy Nginx文件解析漏洞影响以下版本: phpStudy V8.1.0.7之前Windows版本,建议更新到V8.1.1.1以上版本 官方下载地址:https://www.xp.cn/download.html 【漏洞描述】 根据分析,phpStudy V8.1.0.7之前Windows版本自带的Nginx + PHP FastCGI组合存在不安全配置,默认的错误配置导致Nginx把以.php结尾的路径交给FastCGI处理,而FastCGI如果发现该.php文件为不存在状态,那么将采用上层路径进行解析,而不当的配置导致了FastCGI可以将.jpg等非脚本文件当做脚本文件进行解析,从而获得代码执行效果,该漏洞本身为Nginx + PHP FastCGI组合的古老漏洞,攻击场景中多用于Webshell上传和利用:

【缓解措施】 高危:目前漏洞细节和利用POC等相关技术细节已经被公开,建议及时测试并更新到漏洞修复的新版本,或部署必要的安全防护设备拦截恶意攻击代码。 缓解措施参考: fastcgi.conf中定义try_files $fastcgi_script_name =404; |

|

Copyright © 2014 East China University Science and Technology. All rights reserved 版权所有 © 2014 华东理工大学信息化办公室 |