| 【漏洞预警】WebLogic高危安全漏洞补丁绕过风险提示 |

|

|

WebLogic高危安全漏洞补丁绕过风险提示:

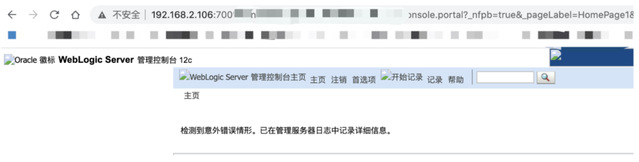

【漏洞公告】 近日,网上已出现了Oracle官方在10月发布的安全公告中,WebLogic Server HTTP(Console)CVE-2020-14882、CVE-2020-14883漏洞的利用代码,同时发现该漏洞补丁存在绕过的情况。

根据描述,目前公开的POC代码结合了CVE-2020-14882漏洞和CVE-2020-14883漏洞的组合利用,恶意攻击者可以通过WebLogic Server HTTP Console接口,实现未授权的远程代码执行攻击效果,从而获得目标系统管理权限,另外,该漏洞还在补丁绕过的情况,建议及时关注官方安全补丁动态和采取临时缓解措施加固系统。

Oracle安全公告链接(Critical Patch Updates, Security Alerts and Bulletins): https://www.oracle.com/security-alerts/

【影响范围】 CVE-2020-14882、CVE-2020-14883漏洞影响以下Oracle WebLogic Server版本: WebLogic Server 10.3.6.0.0版本 WebLogic Server 12.1.3.0.0版本 WebLogic Server 12.2.1.3.0版本 WebLogic Server 12.2.1.4.0版本 WebLogic Server 14.1.1.0.0版本

【漏洞描述】 CVE-2020-14882补丁绕过漏洞,根据测试,不同于目前公开的POC代码,针对补丁后的系统,恶意攻击者依然可以通过WebLogic Server HTTP Console接口,实施绕过补丁的远程代码执行攻击,从而获得目标系统管理权限。已验证该漏洞补丁绕过的可利用性。

【缓解措施】 紧急:目前针对漏洞的补丁绕过利用代码暂未公开,但漏洞本身细节和利用代码已经公开,建议及时关注官方安全补丁动态和采取临时缓解措施加固系统。

临时缓解加固措施: 关闭console控制台或限制其对外访问。

安全运营建议:Oracle WebLogic历史上已经报过多个安全漏洞(其中多为反序列化漏洞),建议使用该产品的企业经常关注官方安全更新公告。

|

|

Copyright © 2014 East China University Science and Technology. All rights reserved 版权所有 © 2014 华东理工大学信息化办公室 |