| 【漏洞预警】Microsoft ICMP远程代码执行漏洞(CVE-2023-23415)风险提示 |

|

|

【漏洞公告】 近日,Microsoft官方发布安全更新,修复了一处Internet Control Message Protocol(ICMP)远程代码执行漏洞。该漏洞允许未经身份验证的远程攻击者通过向目标计算机发送构造的恶意数据包,从而造成系统驱动崩溃或远程执行恶意代码。目前官方发布安全更新,建议受影响的用户尽快采取安全措施。 参考链接: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-23415

【影响范围】 Windows Server 2012 R2 (Server Core installation) Windows Server 2012 R2 Windows Server 2012 (Server Core installation) Windows Server 2012 Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation) Windows Server 2008 R2 for x64-based Systems Service Pack 1 Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation) Windows Server 2008 for x64-based Systems Service Pack 2 Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation) Windows Server 2008 for 32-bit Systems Service Pack 2 Windows Server 2016 (Server Core installation) Windows Server 2016 Windows 10 Version 1607 for x64-based Systems Windows 10 Version 1607 for 32-bit Systems Windows 10 for x64-based Systems Windows 10 for 32-bit Systems Windows 10 Version 22H2 for 32-bit Systems Windows 10 Version 22H2 for ARM64-based Systems Windows 10 Version 22H2 for x64-based Systems Windows 11 Version 22H2 for x64-based Systems Windows 11 Version 22H2 for ARM64-based Systems Windows 10 Version 21H2 for x64-based Systems Windows 10 Version 21H2 for ARM64-based Systems Windows 10 Version 21H2 for 32-bit Systems Windows 11 version 21H2 for ARM64-based Systems Windows 11 version 21H2 for x64-based Systems Windows 10 Version 20H2 for ARM64-based Systems Windows 10 Version 20H2 for 32-bit Systems Windows 10 Version 20H2 for x64-based Systems Windows Server 2022 (Server Core installation) Windows Server 2022 Windows Server 2019 (Server Core installation) Windows Server 2019 Windows 10 Version 1809 for ARM64-based Systems Windows 10 Version 1809 for x64-based Systems Windows 10 Version 1809 for 32-bit Systems

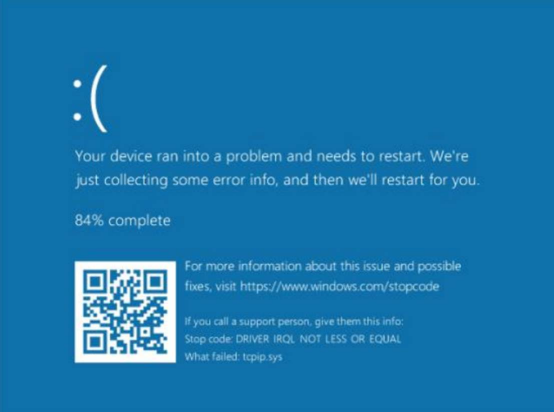

【漏洞描述】 Internet Control Message Protocol (ICMP) 协议是TCP/IP协议簇的一个子协议,用于在IP主机、路由器之间传递控制消息。raw socket是一种网络套接字,不需要任何传输层协议格式即可发送/接收IP协议数据包。 Microsoft ICMP 远程代码执行漏洞(CVE-2023-23415):受影响版本的Windows系统中存在绑定raw socket的应用程序时,TCPIP驱动程序在处理错误的ICMP包时存在内存漏洞,允许未经身份验证的远程攻击者通过向目标计算机发送构造的恶意数据包,从而造成Windows系统的tcpip.sys驱动崩溃或远程执行恶意代码。

已验证Microsoft ICMP远程代码执行漏洞(CVE-2023-23415)的可利用性:

【缓解措施】 高危:目前漏洞细节和测试代码虽暂未公开,但恶意攻击者可以通过对比补丁分析出漏洞触发点,建议受影响用户及时升级到安全版本。 (一)Windows更新: 自动更新: Microsoft Update默认启用,当系统检测到可用更新时,将会自动下载更新并在下一次启动时安装。 手动更新: 1、点击“开始菜单”或按 Windows 快捷键,点击进入“设置”。 2、选择“更新和安全”,进入“Windows 更新”(Windows 8、Windows 8.1、Windows Server 2012 以及 Windows Server 2012 R2 可通过控制面板进入“Windows 更新”,具体步骤为“控制面板”->“系统和安全”->“Windows 更新”) 3、选择“检查更新”,等待系统将自动检查并下载可用更新。 4、重启计算机,安装更新系统重新启动后,可通过进入“Windows 更新”->“查看更新历史记录”查看是否成功安装了更新。 (二)目前微软针对支持的产品已发布升级补丁修复了上述漏洞,请用户参考官方通告及时下载更新补丁。 补丁获取: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-23415

|

||||||||

|

Copyright © 2014 East China University Science and Technology. All rights reserved 版权所有 © 2014 华东理工大学信息化办公室 |