| 【漏洞预警】Oracle Weblogic Server多个高危漏洞风险提示 |

|

|

【安全通告】 近日,Oracle官方发布了2023年10月的关键安全补丁集合更新,修复多个漏洞(CVE-2023-22069、CVE-2023-22072、CVE-2023-22089、CVE-2023-22101、CVE-202322086、CVE-2023-22108)。 漏洞影响较大,建议客户尽快做好自查及防护。

【漏洞信息】 Oracle WebLogic Server是一个统一的可扩展平台,专用于开发、部署和运行Java应用等适用于本地环境和云环境的企业应用。它提供了一种强健、成熟和可扩展的Java Enterprise。 1.Oracle WebLogic Server远程代码执行漏洞(CVE-2023-22069)

2.Oracle WebLogic Server远程代码执行漏洞(CVE-2023-22072)

3.Oracle WebLogic Server远程代码执行漏洞(CVE-2023-22089)

4.Oracle WebLogic Server信息泄露漏洞(CVE-2023-22086)

5.Oracle WebLogic Server信息泄露漏洞(CVE-2023-22108)

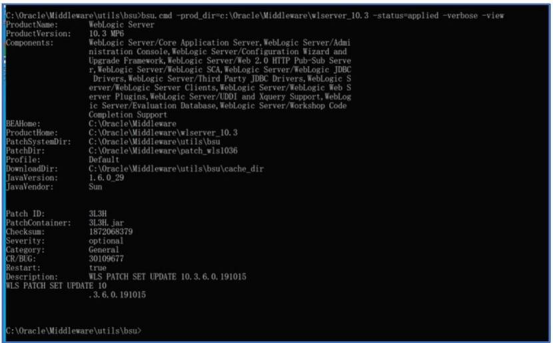

【修复方案】 官方修复方案: 请参考以下链接以修复漏洞: https://www.oracle.com/security-alerts/cpuoct2023.html Oracle WebLogic Server升级方式 1.Oracle WebLogic Server 11g: bsu.cmd-install-patch_download_dir=C:\Oracle\Middleware\utils\bsu\cache_dirpatchlist=3L3H-prod_dir=C:\Oracle\Middleware\wlserver_10.3

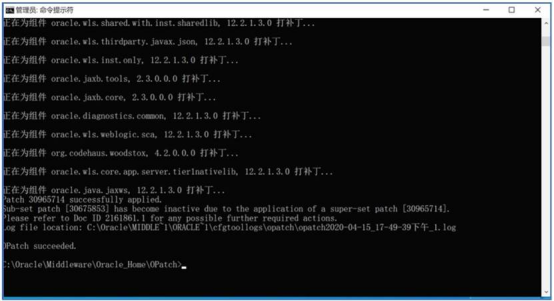

出现以上提示代表补丁安装成功。 2. Oracle WebLogic Server 12c: 使用opatch apply 安装补丁 C:\Oracle\Middleware\Oracle_Home\OPatch>opatch apply 本机补丁地址

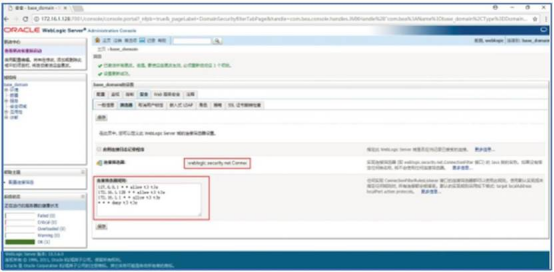

注:补丁编号请自行更改为新补丁编号。 若非必须开启,请禁用T3协议。 禁用T3协议具体操作步骤如下: 进入WebLogic控制台,在base_domain的配置页面中,进入“安全”选项卡页面,点击“筛选器”,进入连接筛选器配置。

在连接筛选器中输入:WebLogic.security.net.ConnectionFilterImpl,参考以下写法在连接筛选器规则中配置符合企业实际情况的规则: 127.0.0.1 * * allow t3 t3s 本机 IP * * allow t3 t3s 允许访问的 IP * * allow t3 t3s * * * deny t3 t3s

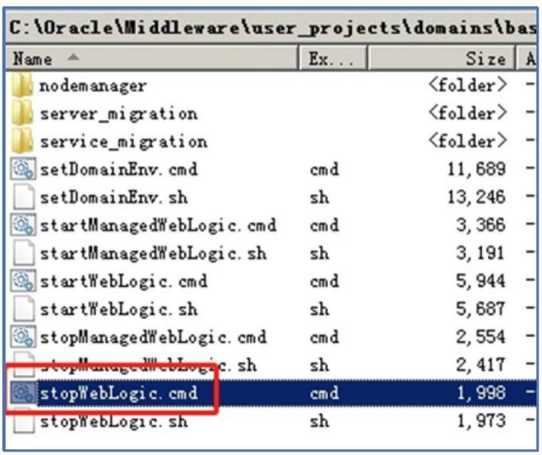

连接筛选器规则格式如下:target localAddress localPort action protocols,其中:target 指定一个或多个要筛选的服务器。 localAddress可定义服务器的主机地址。(如果指定为一个星号(*),则返回的匹配结果将是所有本地IP地址。) localPort定义服务器正在监听的端口。(如果指定了星号,则匹配返回的结果将是服务器上所有可用的端口)。 action指定要执行的操作。(值必须为allow或“deny”。) protocols是要进行匹配的协议名列表。(必须指定下列其中一个协议:http、https、t3、 t3s、giop、giops、dcom或tp。)如果未定义协议,则所有协议都将与一个规则匹配。 保存后若规则未生效,建议重新启动WebLogic服务(重启WebLogic服务会导致业务中断,建议相关人员评估风险后,再进行操作)。以Windows环境为例,重启服务的步骤如下: 进入域所在目录下的bin目录,在Windows系统中运行stopWebLogic.cmd文件终止WebLogic服务,Linux系统中则运行stopWebLogic.sh文件。

待终止脚本执行完成后,再运行startWebLogic.cmd或startWebLogic.sh文件启动WebLogic,即可完成WebLogic服务重启。 禁用IIOP协议: 在Weblogic控制台中,选择base_domain”->”监视”进入AdminServer”->协议”->“I IOP”中,取消启用IOP”的勾选。并重启Weblogic项目,使配置生效。

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Copyright © 2014 East China University Science and Technology. All rights reserved 版权所有 © 2014 华东理工大学信息化办公室 |