| 【漏洞预警】Apache ActiveMQ远程命令执行漏洞风险提示 |

|

|

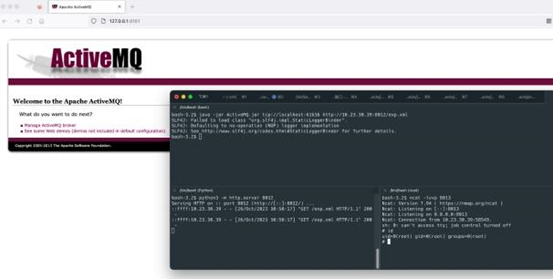

【安全通告】 近日,监测到Apache ActiveMQ组件存在远程命令执行漏洞的信息。目前技术细节及PoC已逐步公开。攻击者可以通过默认的61616服务端口发送特定请求可造成远程命令执行。已复现此漏洞。

基于CVSS3.1评分该漏洞利用条件简单,漏洞危害性极高,建议尽快排查处置。 【漏洞信息】 披露时间:2023年10月25日 Apache ActiveMQ是最流行的开源、多协议、基于Java的消息代理。它支持行业标准协议,因此用户可以从多种语言和平台的客户端选择中受益。从使用JavaScript、C、C++、Python、.Net等编写的客户端进行连接。

【修复方案】 官方修复方案: 若在受影响区间,则升级Apache ActiveMQ至5.18.3及以上版本 下载链接: https://activemq.apache.org/components/classic/download/ 临时缓解方案: 61616端口设置白名单访问地址

【参考资料】 https://activemq.apache.org/components/classic/download/

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Copyright © 2014 East China University Science and Technology. All rights reserved 版权所有 © 2014 华东理工大学信息化办公室 |