Apache Druid任意文件读取漏洞风险提示:

【漏洞公告】

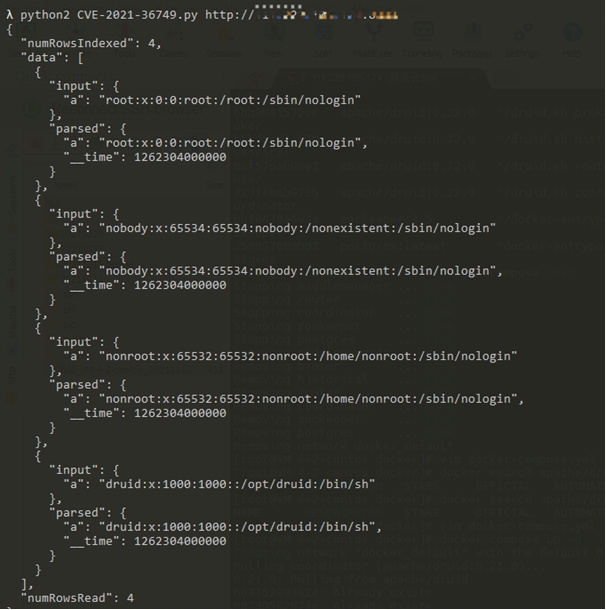

Druid默认情况下缺乏授权认证,即攻击者可构造恶意请求,在未授权情况下利用该漏洞读取任意文件,可导致服务器敏感信息泄漏,目前该漏洞EXP已再互联网公开,建议使用该系统的用户尽快采取措施。

参考链接:https://lists.apache.org/thread/nvsvcxdwy9wlq45qcml0j5bp9kl0d8f7

【影响范围】

CVE-2021-36749漏洞影响版本:Apache Druid <= 0.21.1

已验证该漏洞的可利用性:

【漏洞描述】

根据分析,在Apache Druid中,InputSource是用于读取来自某个数据源的数据,但因对用户可控的HTTP InputSource限制不足,Apache Druid允许经过身份验证的用户以 Druid 服务器进程的权限从指定数据源读取数据,包括本地文件系统。又因Apache Druid 默认情况下缺乏授权认证,攻击者可通过构造恶意请求实现在未授权的情况下读取目标系统任意文件,可导致系统敏感信息泄漏。

【缓解措施】

高危:目前漏洞细节和利用代码已经公开,建议部署Apache Druid的用户及时测试并升级到漏洞修复的版本。

处置:

1、及时升级Apache Druid至最新安全版本:Apache Druid 0.22.0

下载地址:https://druid.apache.org/downloads.html