Linux Kernel本地权限提升漏洞风险提示:

【漏洞公告】

近日,国外安全研究员披露了一个Linux Kernel中的权限提升漏洞(CVE-2022-0847),攻击者通过利用此漏洞注入和覆盖任意只读文件中的数据,将普通权限用户提升到root权限,目前网上已有公开的漏洞利用工具。

参考链接:

https://security-tracker.debian.org/tracker/CVE-2022-0847

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-0847

当前漏洞状态:

细节是否公开 | POC状态 | EXP状态 | 在野利用 |

是 | 已公开 | 已公开 | 未知 |

【影响范围】

漏洞影响范围:

5.8 <= Linux 内核版本 < 5.16.11 / 5.15.25 / 5.10.102

漏洞检测:

# uname -r

若内核版本在漏洞影响范围之内,则可能受到该漏洞的影响。

【漏洞描述】

Linux Kernel本地权限提升漏洞(CVE-2022-0847):在使用Linux内核版本v5.8-rc1 to v5.17-rc6的操作系统上,该漏洞可以允许覆盖任意只读权限的文件,最高可能导致Linux v5.8以后版本内核权限提升。攻击者可以利用该漏洞提升权限至root权限。

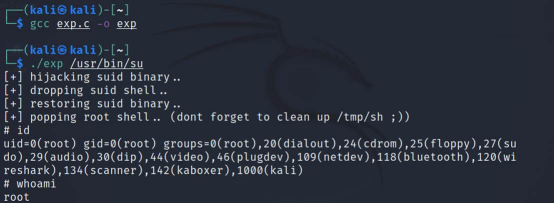

已验证该漏洞的可利用性:

【缓解措施】

高危:目前漏洞利用代码已经公开,攻击者可利用该漏洞将低权限用户提升至root权限,目前此漏洞已经在Linux内核5.16.11、5.15.25和5.10.102中修复,建议受影响用户及时升级更新。

升级Linux内核:

1.以CentOS为例,可通过yum list kernel–showduplicates来查看yum可升级的内核版本。

2.通过命令yum update kernel-2.6.32-754.el6.x86_64来直接执行update升级内核。

3.通过命令reboot重启系统,查看uname-a确认内核版本已升级成功。