【漏洞公告】

近日,Struts官方发布安全通告,修复了一个远程代码执行漏洞 S2-062(CVE编号:CVE-2021-31805)。该漏洞是由于S2-061(CVE-2020-17530)漏洞修复不完全,导致当开发人员使用了%{···}语法进行强制OGNL解析时,仍有一些特殊的TAG属性可被二次解析,造成攻击者可构造恶意的OGNL表达式触发漏洞,从而实现远程代码执行行为。

Apache Struts是用于创建Java Web应用程序的开源框架,应用非常广泛,它通过采用Java Servlet/JSP技术,实现了基于Java EE Web应用的Model-View-Controller(MVC)设计模式的应用框架,是MVC经典设计模式中的一个经典产品。该漏洞已在Struts 2.5.30版本中修复,建议相关用户尽快升级版本进行防护。

相关链接参考:

https://cwiki.apache.org/confluence/display/WW/S2-062

【影响范围】

远程代码执行漏洞S2-062漏洞影响范围:

2.0.0 <=Apache Struts <=2.5.29

不受影响版本

Apache Struts >=2.5.30

【修复方案】

目前漏洞细节和利用代码已经公开,攻击者可利用该漏洞远程在目标系统上执行任意代码,建议使用相关系统的用户尽快采取安全处置措施。

排查方法:

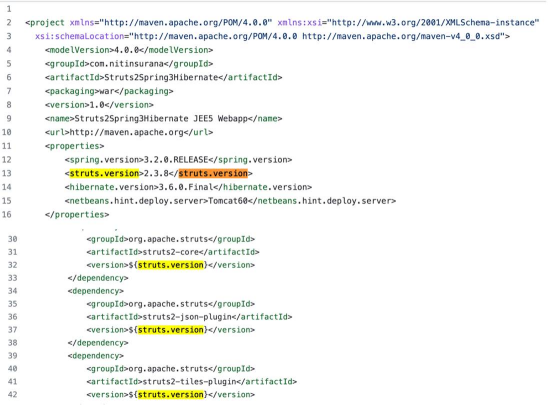

使用maven打包的项目可通过pom.xml查看当前使用的struts2版本:

处置措施:

目前官方已发布修复补丁,可以经过业务影响性确认后尽快开展补丁修复工作:

https://cwiki.apache.org/confluence/display/WW/Version+Notes+2.5.30

https://struts.apache.org/download.cgi#struts2530