Chrome浏览器远程代码执行0Day风险提示:

【漏洞公告】

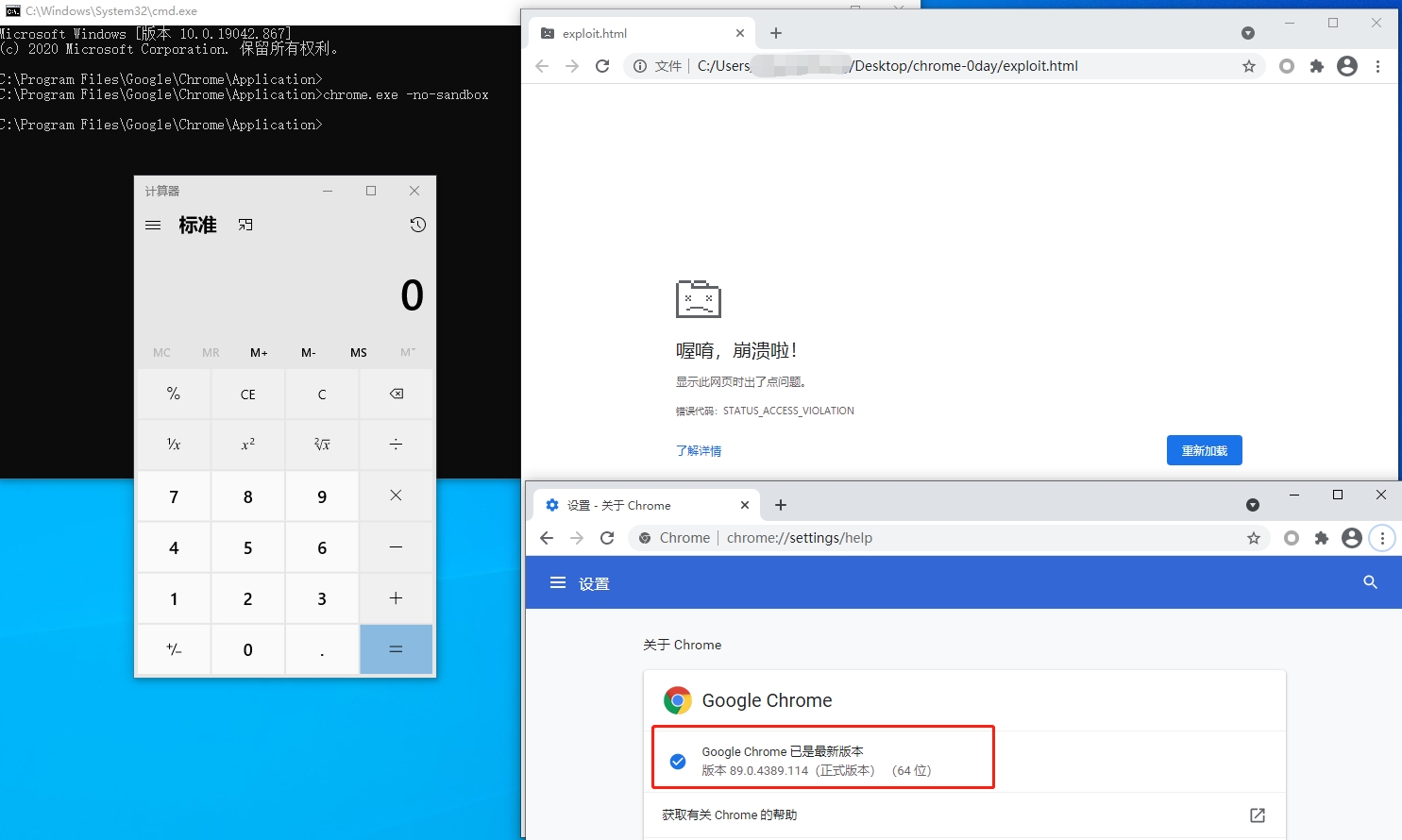

近日,国外安全研究员发布了关于Chrome浏览器远程代码执行0day漏洞的攻击代码。攻击者可利用该漏洞构造恶意的页面,当用户访问该页面时即可触发漏洞,导致攻击者的恶意代码在用户系统中执行。

【影响范围】

受影响版本:Chrome <= 89.0.4389.114

使用chrome内核的其他浏览器也存在该漏洞

【漏洞描述】

根据分析,该漏洞为远程代码执行漏洞,攻击者可利用该漏洞构造恶意页面,用户访问该页面时,若chrome未启用sandbox模式时即可触发该漏洞,导致任意代码执行。使用了Chrome内核的浏览器也受此漏洞影响。目前Google只针对该漏洞发布了beta测试版Chrome(90.0.4430.70)修复,Chrome正式版( 89.0.4389.114)仍受漏洞影响,参考链接:https://chromereleases.googleblog.com/2021/03/stable-channel-update-for-desktop_30.html

已验证该漏洞的可利用性:

【缓解措施】

高危:漏洞利用代码已经公开,攻击者可通过构造恶意页面诱使用户访问触发该漏洞,因此建议用户在使用浏览器时尽量避免打开来历不明的网站地址。