【漏洞公告】

近日,Apache官方发布安全公告,修复了一处Apache HTTP Server的HTTP请求走私漏洞,该漏洞允许攻击者将请求走私到AJP服务器。目前官方已发布最新安全版本,建议使用该组件的用户尽快采取安全措施。

参考链接:

https://httpd.apache.org/security/vulnerabilities_24.html

【影响范围】

受影响版本:

Apache HTTP Server < 2.4.54

【漏洞描述】

Apache HTTP Server的mod_proxy_ajp模块与tomcat ajp解析模块存在差异,当用户配置了mod_proxy_ajp模块与后端tomcat服务器通信时,攻击者能够在正常的HTTP请求中走私一条自定义HTTP请求到后端tomcat。攻击者可利用该漏洞实现对tomcat AJP端口的访问,比如自定义attributes属性值来攻击存在幽灵猫漏洞但AJP协议端口未对外开放的tomcat服务器。

细节是否公开 | POC状态 | EXP状态 | 在野利用 |

否 | 存在 | 存在 | 未知 |

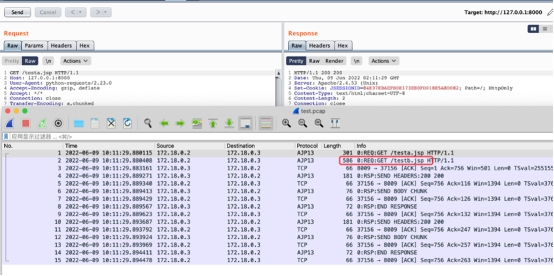

已验证该漏洞的可利用性:

【缓解措施】

高危:目前漏洞细节和利用代码暂未公开,但可以通过补丁对比方式定位漏洞触发点并开发漏洞利用代码,建议部署相关产品的用户及时测试并升级到漏洞修复的版本。

官方建议:

1、升级Apache HTTP Server,该漏洞已在Apache HTTP Server 2.4.54中修复。