【漏洞公告】

近日,Oracle官方发布了安全公告,修复了Weblogic远程代码执行漏洞(CVE-2023-21839)。该漏洞允许未经身份验证的攻击者通过T3、IIOP 协议进行网络访问并破坏易受攻击的WebLogic Server,远程攻击者成功利用漏洞可在目标主机上执行代码。此漏洞已发现在野利用,建议受影响的用户尽快采 取安全措施。

相关链接:https://www.oracle.com/security-alerts/cpujan2023.html

漏洞风险矩阵参考(直接筛选CVE编号查询简约漏洞描述):

https://www.oracle.com/security-alerts/cpujan2023verbose.html

Oracle历史安全漏洞公告参考:

https://www.oracle.com/security-alerts/

【影响范围】

受影响版本:

WebLogic Server 12.2.1.3.0

WebLogic Server 12.2.1.4.0

WebLogic Server 14.1.1.0.0

【漏洞描述】

Oracle WebLogic Server是一个统一的可扩展平台,专用于开发、部署和运行Java应用等适用于本地环境和云环境的企业应用。Weblogic远程代码执行漏洞(CVE-2023-21839):该漏洞允许未经身份验证的攻击者通过T3、IIOP 协议进行网络访问并破坏易受攻击的WebLogic Server,远程攻击者成功利用漏洞可在目标主机上执行代码。

细节是否公开 | POC状态 | EXP状态 | 在野利用 |

否 | 未公开 | 未公开 | 已发现 |

【缓解措施】

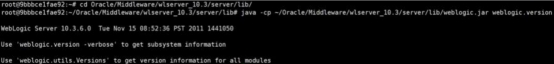

本地检测:

查看Weblogic版本和补丁安装的情况。

上图目标中,如果Weblogic版本在漏洞影响范围内且未对系统安装相应补丁,则说明存在风险。

T3协议探:

Nmap工具提供了Weblogic T3协议的扫描脚本,名称为weblogic-t3-info.nse。使用方式如下图所示:

上图目标中开启了T3协议,Weblogic版本漏洞影响范围内且未对系统安装相应补丁,则说明存在风险。

高危:目前已检测到在野利用,漏洞细节和测试代码虽暂未公开,但恶意攻击者可 以通过对比分析出漏洞触发点,建议受影响用户及时升级至安全版本。

官方建议:1、目前官方已发布安全补丁,建议受影响的用户及时应用补丁。

参考链接: https://www.oracle.com/security-alerts/cpujan2023.html

临时缓解措施:

1、 针对T3协议的临时缓解

使用连接筛选器临时阻止外部访问7001端口的T3/T3s协议

连接筛选器:weblogic.security.net.ConnectionFilterImpl

规则示例:

0.0.0.0/0 * 7001 deny t3 t3s #拒绝所有访问

允许和拒绝指定 IP 规则示例:

192.168.1.0/24 * 7001 allow t3 t3s #允许指定IP段访问

192.168.2.0/24 * 7001 deny t3 t3s #拒绝指定IP段访问

连接筛选器说明参考(英文):

https://docs.oracle.com/cd/E24329_01/web.1211/e24485/con_filtr.htm#SCPRG377

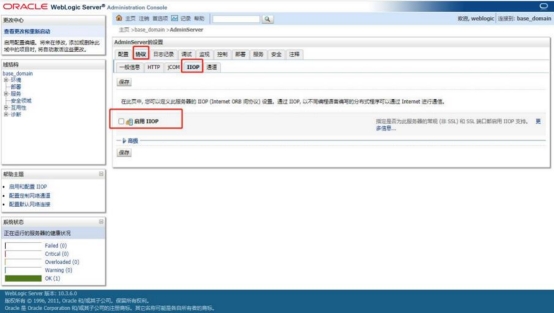

2、禁用IIOP协议:

在Weblogic控制台中,选择“base_domain”->”监视”进入“AdminServer”-> “协议”->“IIOP”中,

取消“启用 IIOP”的勾选。并重启Weblogic项目,使配置生效。