【漏洞公告】

近日,我校技术支撑单位监测到Windows存在权限提升漏洞(CVE-2023-36874),目前技术细节及PoC在互联网中已公开,并且已监测到在野利用。Windows错误报告服务存在权限提升漏洞,攻击者必须具有对目标机器的本地访问权限,并且必须能够在机器上创建文件夹和跟踪性能,并具有普通用户默认拥有的受限权限。成功利用此漏洞的攻击者可以获得管理员特权。

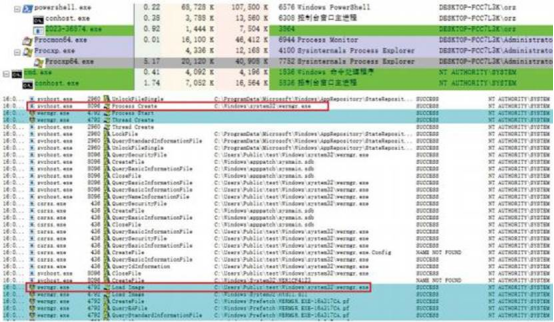

已成功复现此漏洞。

该产品主要使用客户行业分布为广泛,漏洞危害性高,建议用户尽快做好自查及防护。

【漏洞信息】

披露时间2023年6月28日

Windows错误报告服务(Windows Error Reporting Service)是Windows操作系统中的一个组件 用于收集和提交系统和应用程序错误报告给Microsoft。它可以自动监测系统和应用程序的崩溃、停止响应和其他错误,然后收集相关信息并将报告发送给Microsoft。这些报告包括错误的详细描述、相关的软件和硬件配置信息、运行时环境和堆栈跟踪等。通过收集这些错误报告,Microsoft可以分析问题的根源,并根据收集到的数据改进产品的稳定性和性能,以提供更好的用户体验。

漏洞标题 | Windows存在权限提升漏洞 | ||

应急响应等级 | 2级 | ||

漏洞类型 | 权限提升 | ||

影响目标 | 影响厂商 | Microsoft | |

影响产品 | Windows | ||

影响版本 | Windows Server 2019Windows 10 Version 1809 for ARM64-based SystemsWindows 10 Version1809for x64-based SystemsWindows 10Version1809 for 32-bit SystemsWindows Server 2012 R2(Server Core installation)、Windows Server 2012 R2、Windows Server 2012 (Server Core installation)、Windows Server 2012Windows Server 2008 R2 for x64-based Systems Service Pack 1(Server Core installation)、Windows Server2008 R2 for x64-based Systems Service Pack 1 Windows Server 2008 for x64-based Systems Service Pack 2(Server Core installation)、 Windows 11 version 21H2 for ARM64-based SystemsWindows 11 version 21H2 for x64-based Systems、Windows Server 2022 (Server Core installation)、Windows Server 2022Windows Server 2019 (Server Core installation)、Windows Server 2008 for x64-based Systems Service Pack2、Windows Server 2008 for 32-bit Systems Service Pack 2(Server Core installation) Windows Server 2008 for 32-bit Systems Service Pack 2、Windows Server 2016 (Server Core installation)、Windows Server 2016Windows 10 Version 1607 for x64-based SystemsWindows10Version 1607 for 32-bit SystemsWindows 10 for x64-based Systems、Windows 10 for 32-bit Systems、Windows 10 Version 22H2 for 32-bit Systems、Windows 10 Version 22H2 for ARM64- based SystemsWindows 10 Version 22H2 for x64-based Systems、Windows 11Version22H2 for x64-based SystemsWindows 11Version 22H2 forARM64-based Systems、Windows 10 Version21H2 for x64-based Systems、Windows10 Version 21H2 for ARM64-based Systems 、 Windows 10 Version 21H2 for 32-bit Systems | ||

安全版本 | 安装补丁 | ||

漏洞编号 | CVE 编号 | CVE-2023-36874 | |

CNVD 编号 | 未分配 | ||

CNNVD 编号 | 未分配 | ||

安恒 CERT 编号 | DM-202306-003048 | ||

漏洞标签 | 操作系统 | ||

CVSS3.1 评分 | 7.8 | 危害等级 | 高危 |

CVSS 向量 | 访问途径(AV) | 本地 | |

攻击复杂度(AC) | 低 | ||

所需权限(PR) | 低 | ||

用户交互(UI) | 不需要用户交互 | ||

影响范围(S) | 不变 | ||

机密性影响(C) | 高 | ||

完整性影响(I) | 高 | ||

可用性影响(A) | 高 | ||

威胁状态 | Poc 情况 | 已发现 | |

Exp 情况 | 已发现 | ||

在野利用 | 已发现 | ||

研究情况 | 已复现 | ||

舆情热度 | 公众号 | 低 | |

低 | |||

微博 | 低 | ||

【修复方案】

官方修复方案:

建议您更新当前系统或软件至最新版,完成漏洞的修复请参考此链接中的方式进行修复:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-36874

【参考资料】

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-36874

https://github.com/Wh04m1001/CVE-2023-36874